CentOS系统通过日志反查是否被入侵

一、查看日志文件

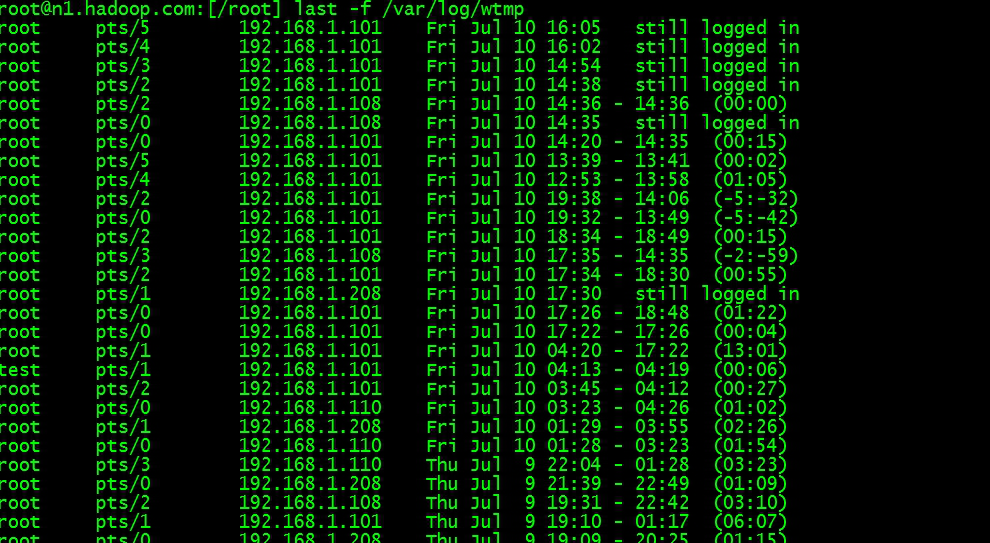

Linux查看/var/log/wtmp文件查看可疑IP登陆

last -f /var/log/wtmp

该日志文件永恒记载每个会员登录、注销及系统的启动、停机的事件。因而随着系统正常运转工夫的添加,该文件的大小也会越来越大,

添加的速度取决于系统会员登录的次数。该日志文件可以用来查看会员的登录记载,last下令就通过访问这个文件获得这些信息,并以反序从后向前显示会员的登录记载,last也能依据会员、终端tty或工夫显示响应的记载。

查看/var/log/secure文件探求可疑IP登陆次数

二、脚本生产所有登录会员的操纵历史

在linux系统的环境下,无论是root会员还是其它的会员只要登陆系统后用进入操纵我们都可以通过下令history来查看历史记载,可是假设一台服务器多人登陆,一天由于某人误操纵了删除了重要的数据。这时候通过查看历史记载(下令:history)是没有什么意义了(由于history只针对登录会员下施行有效,即便root会员也没法得到其它会员histotry历史)。

那有没有什么办法实现通过记载登陆后的IP地址和某会员名所操纵的历史记载呢?

答案:有的。

通过在/etc/profile里面参加下列代码就可以实现:

PS1="`whoami`@`hostname`:"'[$PWD]'

history

USER_IP=`who -u am i 2>/dev/null| awk '{print $NF}'|sed -e 's/[()]//g'`

if [ "$USER_IP" = "" ]

then

USER_IP=`hostname`

fi

if [ ! -d /tmp/dbasky ]

then

mkdir /tmp/dbasky

chmod 777 /tmp/dbasky

fi

if [ ! -d /tmp/dbasky/${LOGNAME} ]

then

mkdir /tmp/dbasky/${LOGNAME}

chmod 300 /tmp/dbasky/${LOGNAME}

fi

export HISTSIZE=4096

DT=`date "+%Y-%m-%d_%H:%M:%S"`

export HISTFILE="/tmp/dbasky/${LOGNAME}/${USER_IP} dbasky.$DT"

chmod 600 /tmp/dbasky/${LOGNAME}/*dbasky* 2>/dev/null

source /etc/profile 运用脚本生效

退出会员,从新登录

上面脚本在系统的/tmp创建个dbasky目录,记载所有登陆过系统的会员和IP地址(文件名),每当会员登录/退出会新建响应的文件,该文件保留这段会员登录时代内操纵历史,可以用这个要领来监测系统的平安性。

root@zsc6:[/tmp/dbasky/root]ls 10.1.80.47 dbasky.2013-10-24_12:53:08 root@zsc6:[/tmp/dbasky/root]cat 10.1.80.47 dbasky.2013-10-24_12:53:08

三、总结

以上就是这篇文章的全部内容,但愿对大家保护服务器平安能有所帮忙,要是有疑难可以留言交换。

热门标签:dede模板 / destoon模板 / dedecms模版 / 织梦模板